Считаю своим долгом предупредить, что на рунет напала новая эпидемия вирусов. Вернее, она была уже очень давно – но сейчас приобрела просто-таки невиданный размах. При этом – не просто вирусы, которые, скажем, блокируют компьютер, или вызывают возникновение синего экрана – а самый настоящий кошмар бухгалтера – вирус, который шифрует все файлы, до которых только может дотянутся, включая базы данных 1С бухгалтерии, doc, docx, xls, xlsx, pdf, jpg, zip – ну и куча еще всего. Особая опасность его состоит в том, что используется RSA ключ, привязанный к определенному компьютеру пользователя, поэтому универсального дешифровщика – декриптора просто не существуют. А даже те, которые работают прямо против данного конкретного вируса – могут не сработать на другом компьютере.

Считаю своим долгом предупредить, что на рунет напала новая эпидемия вирусов. Вернее, она была уже очень давно – но сейчас приобрела просто-таки невиданный размах. При этом – не просто вирусы, которые, скажем, блокируют компьютер, или вызывают возникновение синего экрана – а самый настоящий кошмар бухгалтера – вирус, который шифрует все файлы, до которых только может дотянутся, включая базы данных 1С бухгалтерии, doc, docx, xls, xlsx, pdf, jpg, zip – ну и куча еще всего. Особая опасность его состоит в том, что используется RSA ключ, привязанный к определенному компьютеру пользователя, поэтому универсального дешифровщика – декриптора просто не существуют. А даже те, которые работают прямо против данного конкретного вируса – могут не сработать на другом компьютере.

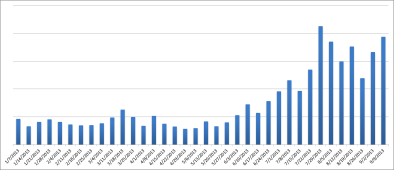

Началась эта история минимум лет 6, а то и 8 назад, но такой всплеск активности

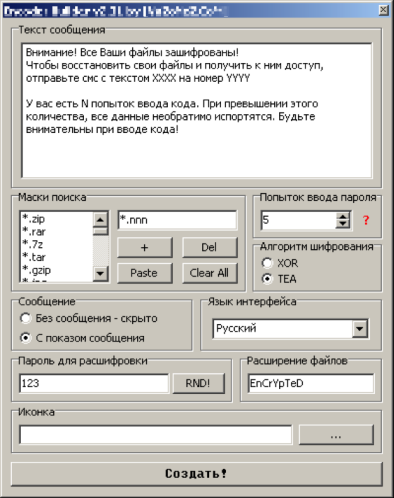

определяется в том числе и тем, что уже больше года в интернете лежат готовые билдеры, которые позволяют сваять подобную дрянь даже кул-хацкеру.

К сожалению, сейчас появились уже гораздо более мощные варианты.

Рассылка вируса осуществляется очень целенаправленно – не абы кому, а в основном в бухгалтерию предприятия. Для этого по базам данных типа hh.ru собираются е-мэйлы бухгалтерий и отделов кадров, после чего рассылается письмо либо варианта:

——–

Здравствуйте.

Прошу рассмотреть мое резюме на вакантную должность помощника бухгалтера.

С уважением, Яна

yanchikshei1993@mail.ru

——-

Где должности меняются от бухгалтера до Администратора, имена – тоже меняются, может быть какая-нибудь Алена Дорофеева. В случае, если оно приходит в отдел кадров – то как правило, оно пересылается в бухгалтерию на рассмотрение.

И прикрепленный файл – Резюме.docx. Внутри реальное резюме но имплантирован OLE объект – pdf файл, содержащий сам вирус. В случае, если бухгалтеры не заморачиваются и запускают – итог один – после перезагрузки компьютера – вирус отработал, зашифровал, самоубился. Письмо всегда адекватное, с неспамерского ящика (имя ящика соответствует подписи) с приложенным резюме. Запрашиваемая вакансия по профилю работы компании, поэтому подозрения даже не возникает. Лицензионный касперский бизнес редакция расширенная – даже не пищит на них, поскольку вирус меняется практически еженедельно. Аналогично и virustotal – проверка вложений на вирусы результатов не дает. И только некоторые антивиры выдают, что может быть – там Gen:Variant.Zusy.71505

Итог: подозрение обязан вызвать вордовский файл с внедренным pdf. Письмо открывается, например, три дня назад, а шифрование происходит не сразу, а при перезагрузке, или в другой отсроченный момент.

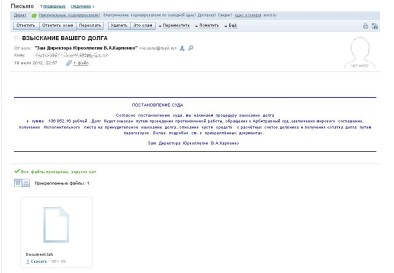

Также могут быть такие варианты писем:

——-

СПЕШИМ СООБЩИТЬ ВАМ ИНФОРМАЦИЮ О НАЧАЛЕ ПРОЦЕССА РАССМОТРЕНИЯ СУДЕБНОГО ИСКА

Здравствуйте

По нашим дaнным на 04.11.2013 Против вас начата процедура судебного разбирательства.

Проверить данные о начале судебного процесса вы можете по ccылкe нижe.Письмо сформировано автоматически отвечать на него не нужно.

ПРОВЕРИТЬ ДАННЫЕ

——-

Здесь вариантов еще больше:

- письмо из ВЫСШЕГО АРБИТРАЖНОГО СУДА о взыскании долга

- из Сбербанка Cообщение о увеличении задолженности

- Коллекторского Агенства По нашим дaнным на 11.12.2012 Bыявлена мaксимaльная отсрочка плaтежа.

- Средства видеофиксации за нарушение пдд

Здесь уже как, правило, используется просто исполняемый файл, у которого экзешное окончание через 200 символов и не видно.

В корне диска С, и/или во всех каталогах с поврежденным контентом кладется файлы типа CONTACT.txt или ЧТО_ДЕЛАТЬ.txt с уведомлением типа:

————

“Ваши файлы зашифрованы надежным криптостойким алгоритмом.

Использование сторонних утилит может повредить файлы, сделав их непригодными к расшифровке.

Для последующей расшифровки оставьте компьютер в текущем состоянии.

Максимально время хранения вашего ключа составляет 2 суток. (до 22.11.2013)

Любые обращения после 22.11.2013 будут игнорироваться.

E-Mail: send.letter@aol.com

В теме письма укажите ваш ID:951006886505

Действия, которые могут привести к удалению ключа:

– Запрос платежных реквизитов без последующей оплаты

– Оскорбления

– Угрозы”

———-

ID и e-mail – также постоянно меняются, может быть, к примеру, вот такой:

Контактный E-Mail для покупки декриптора: perfect.mind@aol.com

В теме письма укажите ваш ID:914790413753

И еще несколько десятков вариантов типа vinni_pux@yahoo.com.

Также может выскакивать на рабочий стол картинка с уведомлением в стиле

“Ваш компьютер взят на абордаж

командой Зимбабвийских пиратов.” Ну или сомалийских. Или Нигерийских. На что фантазии хватит.

Шифрование – очень мощное. Зашифрованному файлу присваивается расширение типа .nochance или .perfect – но также может быть и любое другое (в нашем случае было .perfect). Взломать – нереально, но можно подключить криптоаналитику, и найти дыру – для некоторых случаев dr WEB-у – удавалось. Еще один способ, как расшифровать файлы – находится здесь, но скорее всего он подойдет далеко не ко всем вирусам, а во вторых – надо иметь исходный exe с вирусом – вытащить его после самоуничтожения – весьма непросто.

Но. На то, чтобы зашифровать – требуется некоторое время. Плюс – в вирусе есть ошибка (какая – говорить не буду), которая позволяет потерять не все файлы, а только часть, если успеть выдернуть компьютер из сети как только будет обнаружен факт появление в массовом количестве файлов с таким странным расширением.

В нашем случае – у нас на все есть бэкапы. Однако, не потребовалось даже восстановление из них: было затронуто всего штук 30-40 файлов, абсолютно нам не нужных уже, которые мирно себе лежали, хотя их и так уже давно пора было удалить. Во-вторых – резюме запускалось не на рабочих машинах, у которых и папки расшарены друг на друга, и базы с 1С лежат, а на отдельной ни с чем не связанной машине, поскольку девочка кое-что все-таки подозревала. Ну и отрубили это все достаточно быстро.

Поймать за руку этих рукожопых писак вируса достаточно сложно (рукожопых – потому что даже без ошибки не могли создать вирус, который бы полноценно и незаметно все сделал). Авторы используют одноразовые ЯндексКошельки, разные для каждого пользователя (ID), так что вопрос к процессинговому центру ЯД тоже ничего не дадут. Либо биткоины.

Единственный шанс на возврат своих данных – заплатить доктору Вебу за лицензию – но без гарантий – т.е. их дешифратор может и не сработать. Или – вирусописателям, т.е. проспонсировать преступников. Стоит ли это делать – решайте сами (я на переговоры с такого рода людьми предпочитаю не идти), хотя опыт показывает, что они присылают инструкцию и код для декодирования (в отличие от вирусов, подсовывающих ложные страницы и просящих отправить смс на платный номер). Можно еще написать заявление в РОВД м Управление К (образец заявления), но если вы не Аэрофлот – на 99,9% оно повиснет. Хотя если с умом подойти – то раскрутить всю цепочку можно, даже если используется orbot. А в случае – если не пришлют за деньги – сделать это стоит обязательно.

Чтобы понять, какой размах приобрел этот “бизнес” – зайдите на сайт Касперского в топик, посвященный борьбе с вирусами – и ужаснитесь сами. 90% – это шифровальщики. Почему ни антивирусные компании (я не о расшифровке – а о предотвращении шифрования), ни отдел К до сих пор с этим не борются – вызывает откровенное непонимание. Ведь это – гораздо более чревато, чем просто заблокированный десктоп/интернет. Может быть, из-за того, что для того, чтобы получить дешифратор от ДрВеба, необходимо купить у них лицензию на антивирус минимум на 3 месяца?

Ну и на последок – как обычно, краткие рекоммендации:

Бэкапьтесь, бэкапьтесь, и еще раз бэкапьтесь. При этом – не в соседнюю папку. И не в папку подсоединенного по сети компьютера. И не на флешку, вставленную в рабочий компьютер. То есть – во все эти места бэкапиться можно и нужно, но не от такого типа вирусов. Во все перечисленные места, куда есть доступ с зараженного компа у вас – доберется и он. Сохраняйте свои бэкапы дополнительно на отдельный компьютер, в облако и на винчестер, не присоединенный постоянно к рабочему компьютеру.

Относитесь с крайней степенью подозрения ко всем файлам, что приходят к вам на почту от незнакомых контрагентов – не важно, что это – резюме, накладная, постановление из налоговой или арбитражного суда, да хоть из госалкогольрегулирования. Не запускайте их на рабочем компьютере. Выделите под почту какой-нибудь нетбук без данных, который в случае чего будет не жалко.

Если уж совсем не вмоготу и надо открыть на рабочем – используйте “песочницу” для открытия подозрительных файлов. Хотя это – и не идеальный способ, работает не со всеми программами, плюс стоит денег.

Помните, что вирус может начать действовать не сразу. Помните, что ни Касперский, ни DrWeb его не видят в упор. Если уж совсем все плохо, и горят отчеты по бухгалтерии – читайте опыт тех, кто расшифровал за деньги.

Если началось – вырубайте сеть, флэшки и комп физическим вытаскиванием проводов. После чего – liveCD или infraCD – и смотрите, что осталось.

Для нас все окончилось хорошо, даже бэкапы вытаскивать не пришлось. Но могло бы и не повезти.

Историю возникновения всей этой хрени с очень правильными мыслями описана здесь.

Upd. Судя по тому, сколько набрала эта запись просмотров по переходам из поисковиков, когда уже все зашифровано – проблема еще серьезнее, чем я думал изначально. Повторюсь в кратком резюме: если вирус зашифровал файлы с расширением .perfect, и вы пришли сюда посмотреть, как их расшифровать – то варианта у вас три, но все – без особых гарантий: 1) Идти в тему вируса на форум Касперского и скачиваете дешифратор, дальше – надеетесь, что он сработает 2) Идете на форум DrWeb, покупаете пакет поддержки на 3 месяца, отправляете запрос на расшифровку 3) Если вдруг все это не сработало – либо забиваете, либо связываетесь с вымогателями, и оплачиваете назначенную ими сумму, после чего получаете дешифратор для вашей машины.

Добавить комментарий