Ровно год назад я провел себе вместо порядком надоевшего мне СТРИМ-а от МТС – GPON от МГТС, о чем даже написал подробную заметку. По прошествии года могу сказать, что нареканий собственно на качество у меня нет – за все время использования интернета и телевидения, телевизор не работал только один день, а интернет работал вообще все время. Скорость отличная, качество приличное, в общем – я доволен. Тьфу-тьфу чтобы не накаркать. Но речь пойдет не о том. А о том, что где-то пару месяцев спустя, в августе 2013 года на Хабре появилась статья, в которой были описаны прямо-таки ужас-ужас какие последствия перехода на GPON, причем меня эта статья касалась непосредственно, поскольку у меня был как раз описанный там «дырявый» роутер ZTE ZXA10 F660.

Ровно год назад я провел себе вместо порядком надоевшего мне СТРИМ-а от МТС – GPON от МГТС, о чем даже написал подробную заметку. По прошествии года могу сказать, что нареканий собственно на качество у меня нет – за все время использования интернета и телевидения, телевизор не работал только один день, а интернет работал вообще все время. Скорость отличная, качество приличное, в общем – я доволен. Тьфу-тьфу чтобы не накаркать. Но речь пойдет не о том. А о том, что где-то пару месяцев спустя, в августе 2013 года на Хабре появилась статья, в которой были описаны прямо-таки ужас-ужас какие последствия перехода на GPON, причем меня эта статья касалась непосредственно, поскольку у меня был как раз описанный там «дырявый» роутер ZTE ZXA10 F660.

Но статью я эту не заметил, и жил себе спокойно, особо ничем не парясь, почти год. Как вдруг, в мае уже 2014 года появилась статья-рерайтинг Сергея Вильянова, описывающая те же ужасы. Которую я тоже, точно также бы пропустил (поскольку ничего о нем не знал), если бы его, в свою очередь, не процитировал в своей заметке Алекс Экслер, которого уже я читаю практически на ежедневной основе. Так или иначе, но вопрос поднимался важный, поскольку непосредственно касается безопасности, и поэтому столь широкое освещение проблемы вполне оправдано. С другой стороны, ответы МГТС, да и вообще их реакция на происходящее – давали повод предположить, что кто-то просто мутит воду, а уважаемые блогеры просто цитируют информацию без ее проверки. Как и отсутствие иных упоминаний в интернете, представляющих из себя отдельные исследования, а не копипастинг указанных статей – они попросту отсутствовали. Поэтому, вооружившись всеми доступными мне знаниями, я сел за взлом своего собственного, предоставленного в безвозмездное пользование МГТС GPON роутера ZTE ZXA10 F660 через его WPS pin.

Что такое WPS – я здесь объяснять не буду, поскольку по моему мнению – это а) вообще-то дырявая и нафиг не нужная технология, поскольку гораздо проще просто ввести пароль от Wi-Fi, установленный по умолчанию, и указанный на днище роутера и б) это уже давно и отлично описано, причем неоднократно.

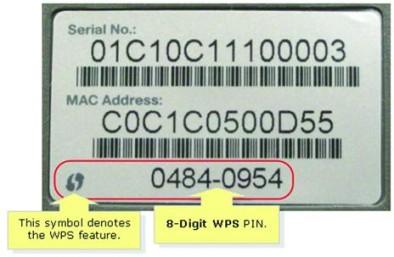

Но у нас – чисто академический интерес, роутер ломаем свой собственный (ну, вообще – мгтс-овский, но в данном случае – не суть, поскольку никакого вмешательства в его настройки не происходит). Сначала я попытался найти пин-код на самом роутере, должна была быть наклейка типа

На роутере оказалось все, что угодно – начиная от пароля к WiFi, и заканчивая MAC-адресом, но пина не было. Тогда я полез на антресоли за коробкой от роутера. Пина на ней также не оказалось. Может в инструкции? Достал мануал – там тоже нет. Меня задело за живое, полез в интернеты, скачал инструкции к ZTE ZXA10 F660 – как мгтс-овскую, так и вообще – заводскую. Не нашел и в них.

Ну хорошо, в статье на хабре было написано, что прогуглить пин-код можно за 10 минут. Сел гуглить. Сначала гуглил по zte zxa10 f660 wps pin, хренушки. На 10-15 страницах – ничего. Потом – zte zxa10 f660 pin-code – опять ничего. Полез в картинки на гугле – думаю, может там где есть наклейка? Тоже хрен. Промучался пол-часа, а оказалось все гораздо проще – необходимо было просто ввести f660 wps pin в гугле, без начала про zte, чтобы третьей и четвертой ссылкой вылез пин код к ZTE ZXA10 F660 – 13419622.

Если опустить всё bla-bla-bla в статье Сергея про скорость, заданный по умолчанию пароль и 6-ой канал (что в моем случае таковым не является – и канал у меня автоматом выбирается, и скорость – вполне нормальная, и пароль мне установили – какой я попросил, а не просто номер телефона), то кое-что очень полезное в ней есть. А именно – указание на то, что WPS пин-код к роутеру ZTE ZXA10 F660, начинается с 1341. Так что теперь я был уверен, что нашел то, что необходимо, поскольку поднимать линух, ставить Reaver и прочую лабуду, ради того, чтобы найти пин, и сделать за 10 часов то, что как написано на Хабре, делается за 5 секунд:

Таким образом «счастливые» обладатели именно этой модели оборудования (а их у оператора всего 2, так что шанс 50/50) даже установив невозможный ко взлому пароль на беспроводную сеть все равно из-за несовершенства технологии будут взломаны менее, чем за 5 секунд.

у меня, естественно, никакого желания не было.

Понятно, что если рассматривать предмет с общей точки зрения, то вопрос даже не в том, известен пин, или нет, а в том – включена ли вообще функция WPS, или нет, и может ли ее выключить пользователь самостоятельно, или нет. Иными словами, проблема с WPS подразделяется на несколько подразделов:

- Если WPS есть, пины разные для каждого устройства, и пользователь может его отключить – это не так страшно, т.к. в этом случае из под винды подключится так просто не удастся, придется сначала брут-форсом взламывать ПИН-КОД из под линукса, а это доступно только тем, кому заняться больше нечем. Хотя и таких тоже достаточно. Таким образом, даже в этом случае лучше его отключить, а не менять.

- WPS есть, пины одинаковые для каждого устройства, но пользователь может его отключить – в этом случае необходимо его отключать в обязательном порядке, поскольку подключится можно будет, используя програмное обеспечение под винду. Дырявый не МГТСовский ZTE F660, вернее – не только он, на всех D-Link DSL 2640NRU – совершенно аналогичная проблема, с пином 76229909 или 46264848 подключается на ура, просто народ не в курсе, что лучше WPS отключать. Да и иные примеры есть.

- В рассматриваемом конкретном случае в настройках роутера пин не меняется, но что хуже всего, о чем пытались докричаться и Сергей, и на Хабре – WPS не может быть самостоятельно отключен пользователем. И встает вопрос – был ли он отключен при одном из удаленных обновлений прошивки МГТС-ом. Поскольку в противном случае – как уже писалось, вопрос сводится к тому, можно ли, не гемороясь вообще с подбором пина, просто из Windows 7 за 5 секунд взломать Wi-Fi и подключится к wi-fi от мгтс.

Это-то я и хотел проверить.

После того, как пин был найден, второй известной засадой было то, что в Windows 7 авторизация по PIN коду используется только для настройки точки доступа:

Если при попытке подключения Windows определит, что устройство использует стандартные заводские настройки, она предложит настроить роутер.

В случае же, если настройки беспроводной сети уже заданы (а это как раз случай всех роутеров МГТС), то необходимо (не рассматривая указанную выше установку линукса):

- либо нажимать кнопку на роутере, что для злоумышленников невозможно – поскольку роутер, мягко говоря, не в свободном доступе

- либо вводить установленный на этапе настройки WPA2-PSK ключ

- либо использовать сторонние утилиты для передачи пина на роутер

Естественно, в случае, если ввести наш пин-код 13419622 от ZTE ZXA10 F660 в виндовское окошечко “Ключ безопасности”, то Виндоуз считает, что это не пин-код, а пароль к вай-фаю, и разумеется, не подключается. Поэтому качаем и пробуем подключиться через QSS for Wireless (Одна Загрузка )

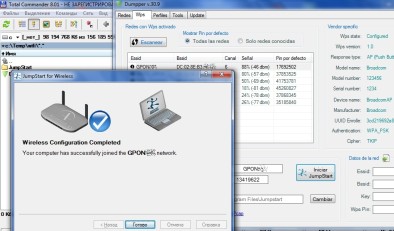

или Jumpstart for Wireless (Одна Загрузка )

Я использовал Jumpstart, потому что к нему прилагается очень удобная утилита Dumpper. Два его минуса – то, что а) он на португальском языке (но все понятно и так), и б) то, что он несет с собой еще и нежелательный апдейт, который заставляет Chrome и другие браузеры открывать по умолчанию не страничку google.ru, а поиск через страничку trovi.com или trovigo.com, показывая кучу рекламы. При этом просто изменить обратно не получится, и необходимо будет сбросить все настройки браузера. Однако, необходимо четко понимать, что Trovi Search – это не вирус, не hijacker и не malware, как пишут в некоторых местах, а просто нежелательное программное обеспечение, устанавливаемое в рамках иного бесплатного софта, которое будет показывать рекламные объявления и спонсорские ссылки в результатах поиска, на домашней странице, и также будет собирать и отправлять на свои сервера поисковые запросы для сбора статистики. Поэтому антивирусы его не видят. Однако, держать лишнюю гадость, даже такую – на компе тоже не айс, а потому – подробно о том, как удалить trovi.com (дело на одну минуту), сказано здесь, и показано в этой видео-инструкции:

Я не в курсе, включает ли в себя QSS эту же гадость, т.к. не пробовал его – если кто решит попробовать с его помощью, отпишитесь, пожалуйста.

Для подключения лучше (хотя и не обязательно) отключится от всех сетей, т.к. если у вас, например, еще раздает и телефон интернет, и ноутбук подцепится к нему, то пока не отключитесь – по пину к чему либо еще подключится может и не получится.

Так вот, самый главный итог – действительно неутешительный – я смог, без всяких WPA2 паролей, просто скачав и установив Jumpstart, и введя пин-код 13419622 подключиться к своему роутеру по пину за 5 секунд:

после чего зашел в свойства сети, и посмотрел там пароль WPA2-PSK.

Еще проще, чем как я когда-то случайно взломал чужой блог.

Несколько позже я нашел ссылку на одном из хакерских сайтов, в которой утверждалось, что PIN 13419622 подходит только для роутеров с BSSID (мак-адрес), начинающимся с 34:4B:50 и 2C:26:C5, а на DC:02:8E (как раз мой случай) – обновленные ZTE, возможно с другой прошивкой, в которых WPS заблокирован.

Так вот, могу с уверенностью утверждать (т.к. приобщил к этому делу соседей, и проверял и на их девайсах), что несколько DC:02:8E:B3 model number: 123456, model name: broadcom, в том числе и мой – все также дырявые; а вот DC:02:8E:D2 и DC:02:8E:D5 model number: EV-2012 model name: onu – пофиксеные, и к ним то как раз уже не подключается с этим пином. Так что есть мнение, что кому-то повезло, так как МГТС либо удаленно поотключала включенный WPS на роутерах, загрузив им новую прошивку, или исправив этот баг каким-то иным способом, или не исправила, а только чуть усложнила подбор, просто поменяв пин (как уже говорил, проверять в течение 10 часов, подбирая его, у меня нет ни желания, ни времени). А кому-то, как мне мне, досталась участь остаться с вообще – абсолютно дырявым вай-фаем, взламываемым за 5 секунд просто из под виндов. Кстати, прошивка на моем 2.21, хотя точно знаю, что уже есть 2.3 – а может, и более поздняя.

Поэтому у меня большая просьба – если вам удалось подключиться по указанной методике к своему роутеру – отпишите в комментах. И конечно же – давайте обращаться в МГТС с ссылкой на эту статью – пусть исправляют (что я и сделаю в ближайшее время, о результатах – сообщу). Пока же остается жить или с дырявым вай-фаем (во времена ADSL была тема с FON, когда пользователи даже предоставляли свободный доступ по вай-фаю), либо на крайняк поставив фильтрацию по мак-адресу для всех своих устройств (тоже не панацея). Ну или ставить дополнительную точку доступа на проводе без/с отключаемым WPS.

И еще. Я не придумал чего-то особенного, а просто собрал и структурировал имеющуюся в интернете информацию. Ибо кул-хацкеры это и так знают, а вот обычные люди – относятся к вопросам безопасности с непростительной беспечностью. Все файлы и описание выложены не для ответа на вопрос “как взломать Wi-Fi”, а с единственной целью – позволить каждому проверить, насколько защищена его собственная сеть. Помните, что если вы собираетесь указанным способом взломать чей-то чужой Wi-Fi, то это, как и любое другое несанкционированное проникновение в чужую сеть, влечет за собой уголовную ответственность. По логу роутера вас все равно вычислят. Если же хотите помочь соседу – предварительно спросите его согласия. Используйте эту статью, как оружие самообороны – для защиты, а не нападения.

И помните, если у вас нет цели раздавать интернет всем желающим, и ваш роутер это позволяет – отключайте WPS в обязательном порядке. Даже если вы не на МГТС GPON.

ОАО МГТС says:

Добрый день, Дмитрий!

Благодарим вас за столь детальное внимание к нашим услугам. На данный момент по описанному в статье вопросу компания МГТС проводит тестирование новой версии прошивки для обновления ее на всех ONT ZTE.

С уважением,

МГТС

chewriter says:

Очень хорошо, спасибо.

Как только я увижу, что прошивка обновилась, и больше не позволяет беспрепятственно проникать в сеть, сразу с удовольствием проапдейчу эту статью и в ее начале, и в конце. В смысле – что проблема решена.

Andrew says:

По состоянию на 16 ноября 2014 года МГТС не использует для GPON роутеры ZTE ZXA10 F660 , вместо них используют новую версию ZTE ZXHN F660 (версия аппаратного обеспечения 3.0, версия программного обеспечения V2.30.20P6T12S ) и в этой версии WPS на данной модели изначально ВЫКЛЮЧЕН . Кроме того для тех кому не нужен Wi-Fi его можно физически отключить ( есть соответствующий выключатель на самом устройстве ).

Александр says:

Хорошо, если бы МГТС сама отключала Wi-Fi тем, кто не заказывал услугу интернета (см. мой комментарий ниже). Какая-нибудь Баба Валя сама это сделать не сможет, да и конкретно ей может быть пофиг (в отличии от ее соседей).

Alex says:

По состоянию на 16 марта 2015 МГТС еще как использует роутеры ZTE ZXA10 F660. Кому их поставили, так и стоят. WPS не отключен и не отключается ни настройками, ни физически. Выключатель на корпусе никак не мешает подключаться по WPS.

Валерий says:

Так вот по состоянию на 13.09.2015 год именно такой роутер с прошивкой версии 2.3 мне неделю назад установили. Скорость не соответствует, постоянно скачет, пинг прыгает, NAT то умеренный то строгий, 1000 раз уже пожалел что связался с МГТС, плохо что раньше не узнал, что с вами еще МТС работает, они все портят, пример: на работе интернет центр ЙОТА прекрасно работал, пока ребятки с МТС к ним не подключились, теперь чуть ли не каждый день какие нибудь проблемы.

Александр says:

Уважаемые, а зачем вы включаете Wi-Fi даже тем абонентам, кто не пользуется услугами интернета? Да еще на полную мощность! Разве и без вас недостаточно диапазон забит? Да и для здоровья соседей не очень полезно. Вы же управляете модемами по TR-069, ну так и сделайте политику, чтобы Wi-Fi отключался, если пользователь не заказывал интернет.

Андрей says:

Отличная статья!

Попробовал с помощью этих утилиток проверить окружающие точки wi-fi. К одной удалось подключиться по стандартному пину, найденному Dumpper’ом. Пароль также стал известен. К другим – не получилось. В т.ч. и к моему ZTE. Значит что-то сдвинулось в МГТС с точки зрения безопасности.

Игорь says:

Спасибо, замечательная статья!

На днях тоже оджипонился (точнее, оджипонили). Роутер ZTE ZXHN F660, версия аппаратного обеспечения 3.0, прошивка 2.30. К сожалению, сейчас не могу проверить уязвимость, но как появится возможность — сделаю и обязательно сообщу о результате.

Ещё раз спасибо.

xprograms says:

Программа Wireless hack для взлома сетей Wi-Fi

Скачать на сайте: http://wireless-hack.ucoz.ru

Бесплатно. Под Windows

Автоперехват хендшейка

Алекс says:

при переходе на GPON в декабре 2014г. МГТС выдал мне модель ZTE ZXHN-F660. По крайне мере у этой игрушки есть кнопки вкл. и WPS (странно было слышать что где-то их не было) и WLAN. Естественно я отключил и то и другое поскольку у меня есть свой WLAN и если нужно на нем же WPS.

Перенастраивать же МГТСный рутер дело почти безнадежной т.к. никто не знает наверняка, но может быть у него есть намеренно скрытые дырки для выполнения саппорта от провайдера. Вобщем я считаю этот девайс враждебным и отгородился от него своей стеной.

П.С. но статья очень полезная.

skew says:

Не понял, в чем проблема запустить перебор на 10 часов. Его же не вручную делать

Семицветик says:

Спасибо автору, очень полезная статья!!! Очень радует, что и МГТС откликнулся на статью. Будем надеяться что МГТС не будет останавливаться на достигнутом и будет совершенствовать свое оборудование и услуги в плане информационной безопасности.

Лис says:

Watch Dogs кто-нибудь играл? Там такая клёвая тема есть, как cityOs. На неё завязно абсолютно всё. Рай для харера. И сама компания ситиос использует это для шпионажа. Та же хрень с роутерами?:/

Sergey says:

Вчера установили гпон.

Ребята что-то нахимичили, но при тарифном плане в 200 мбит, мне выдает весь 1 гбит который возможен по скорости провода utp5e.

Зашел в настройки роутера под логином mgts (сменил его на свой, не оставлять же).

Под этим админским логином открывается куча разных настроек которые не видны простым смертным.

Среди них есть кнопка отключения WPS.

link to s020.radikal.ru

Модель

F660

Серийный номер

Версия аппаратного обеспечения

V2.3

Версия программного обеспечения

V2.3.1P1T1S

Версия загрузчика

V1.0.1

Oleg says:

Как представитель производителя скажу следующее, действительно функция wps была включена потумолчанию на старых моделях онт.

На данный момент оператор использует около 4 хардварных версий онт, софт для них разный, на данный момент проблема wps решена для всех типов онт. Если у кого то осталась проблема обращайтесь в поддержку.

Так же оператор теперь может отключать Wi-Fi удаленно с олт.

Не обманывайте людей и себя 2.21 и 2.3 это не разный софт это разная хардварная версия.

Так же не рекомендую заходить на устройство под паролями мгтс во избежания проблем с устройством. Не занимайтесь вредительством и самокапанием)

Александр says:

Олег,

вчера мне поставили GPON, WPS был включен по умолчанию…

в связи с чем не могу согласиться с вашей рекомендацией не заходить на устройство под паролями мгтс,

поставили как раз такой ZTE, только выглядит немного новее… никаких кнопок выключения Wi-Fi/WPS не нашёл, поэтому пришлось выключать самому…

Model

F660

Serial Number

ZTEGc0b54401

Hardware Version

V2.3

Software Version

V2.3.1P1T1S

Boot Loader Version

V1.0.1

PON Serial Number

ZTEGc0b54401

Password

**********

Batch Number

07deT10387

Мой вопрос связан с другим: а почему у вас такой допотопный Wi-Fi?.. Держит 8 мегабит/с, по сравнению с моим другим роутером (ZyXEL Keenetic Ultra) разница в 10 раз (тот около 80-90 без проблем выдаёт)

Так же обратил внимание, что поддерживаются только b/g/n

а где же ac?

Получается, что мои 120 мегабит/с МГТС умеет выдавать только по проводу, а по Wi-Fi никак?..

Планирую обратиться с жалобой в компанию и потребовать замену оборудования, но предполагаю, что они лишь будут хлопать глазами, как это обычно бывает в таких случаях, когда клиент просит решить проблему технического характера… Уровень МГТС я понял, тот факт, что они ставят такое допотопное оборудование о многом говорит, видимо, имидж им безразличен…

Собственно, вопрос такой: а вот на данный момент какое оборудование лучше из трёх?.. Где будет наиболее стабильный и быстрый интернет?… Какие версии (аппаратные) требовать чтобы был быстрый Wi-Fi и поддержка 182.11 ac/ad, какая максимальная возможная скорость на том оборудовании, которое вы поставляете МГТС и которое они ставят?.. Планирую перейти на тариф 500 мегабит/с и хотелось бы получать их по Wi-Fi…

Буду благодарен за ответ тут или по email alexander [@] entropia.us (если вдруг инсайдами поделиться захотите :-)) )

Александр says:

выше опечатка, вместо 182.11 стоит читать 802.11, конечно же…

chewriter says:

Если б у меня был ZyXEL Keenetic Ultra, я б подвесил его рядом, соединил гигабитным шнурком, и радовался бы жизни 🙂

А если бы была вторая ультра – так вообще счастью предела бы не было 🙂

Кстати, уже неоднократно слышал мнение, что МГТС-овские модемы хороши именно как оптические модемы, а как роутер – лучше к ним довешивать что-то еще.

Впрочем, у меня пока работает – к телевизору по шнурку, все остальные устройства – по вайфаю, но честно говоря, я сейчас даже не помню, какой там тариф/скорость.

Сергей says:

Ставите рядом нормалтный второй роутер, кабелем патчкордом подклбчаете к мгтс мопеду. Второй роутер настраиваете как точку доступа и пол зуетесь. Не забудьте только выключить встроенный вифи от мгтс он ужасен.

Oleg says:

На данный момент работы по изменению ПО в области увеличения пропускной способности по Wi-Fi завершены, показатели были увеличены и достигнута стабильность работы. Но не стоит забывать то кроме вас тот же WiFi использует куча соседей которые просто забили диапазоны, из за чего и падает производительность.

По поводу устройств с диапазоном АС это конечно выход, работа в этом направлении ведется но такое устройство в разы дороже предоставляемых на данный момент. Го овы ли абоненты платить за такие плюшки? Я думаю в данный кризисный год с таким уровнем доллара нет.

По поводу устройств других компаний, там такая же ситуация с производительностью, так что смысла дергаться нет.

Как быстро все привыкают к хорошему, я помню свой диалап модем со скоростью от которой можно было повеситься, ставил на скачку песню на ночь. Так что эти все проблемы 50 или 100 mbps, на самом деле фигня))

Сергей says:

Да там особо и ковыряться не в чем.

по факту после пользования двух мес мгтс решил перейти обратно на билайн. Интернет стабилтоо перегружается ровно через сутки и кроме того втонлайн играх периодически( оаз в 4/5ч) выкидывает из игр. На торренте и серфинге это не еритично с вот в играх сами поримаете очень даже.

Doctor says:

У меня ZTE F660 (ПО V2.3.1P1T1S). WPS штатно можно отключить через админку.

Ни один из паролей(пин) не подошел.

Борис says:

07.03.2016 версия 2,3, WPS включен но можно отключить в админке. Пароль подходит.

Кроме того на этом модеме внутри стоит блокировка, которая не позволяет компьютерам в сети видеть друг друга. Отключать ее отказываются, предлагая подключить услугу “Выделенного IP”, не понятно для чего мне такой IP если я просто хочу печатать на одном принтере в сети с трех компьютеров. Предложили поставить рядом второй роутер. А зачем? для чего супер МГТС тогда? плодить модемы? давайте еще провода по всей квартире раскидаем.

Сигнал очень слабый, по квартире 2-3 деления макс. В комнате ч/з 7м уже нет сигнала вообще. И МГТС читая вам аннотацию про NAT из интернета, пытаясь что то объяснить что именно из за этого у вас не работает домашняя сеть, решать проблему не будет.

На HUAWEI не переведут, пробовал. С ним таких проблем не было.

Оставил им заявку, жду три раб. дня и меняю провайдера.

Александр says:

Увидел уведомление на почте о новом комментарии к статье, решил написать…

В итоге ушёл с МГТС обратно на Beeline.

Мне интернет нужен был для сервера (то есть к роутеру подключался сервер по проводу, домашний Мак по проводу и ещё несколько айфонов и айпэдов по Wi-Fi), в итоге заказал выделенный ип, настроил проброс портов как на других роутерах, не заработало, позвонил в МГТС (кстати, это единственный способ решать проблемы – только через звонки, никаких чатов или имейлов для технической поддержки нет), номер обращения 10190858 (задача висела 11 дней, так и не была решена в итоге). В итоге они довольно длительное время делали вид, что проблема на моей стороне, обещали прислать специалиста чтобы диагностировать проблему и заменять модем. Потом я стал свидетелем отфутболивания этого “специалиста”, когда после замены модема он пытался мне помочь. В итоге МГТС признали проблему на своей стороне. Звонили какие-то девочки, просили не уходить от них. На следующий день звонили какие-то админы и просили тестировать. То есть они там что-то у себя делали и просили проверить (плюс кучу раз удаленно залезали на мой мгтсовский роутер). Делали так несколько раз. В итоге 1 порт из 4 мне открыли. Не знаю, что остановило их открыть другие, видимо, они действовали по инструкции какого-то другого человека. В итоге у меня создалось ощущение, что всё в МГТС работает очень криво в техническом смысле, все настройки держатся , что называется, “на соплях”. А на следующий день у меня утром сломали интернет, то есть просто вообще перестало всё открываться, интернет не работал несколько часов, в итоге мне пришлось оплатить резервный интернет и пользоваться им. Люди, которые приходили всё настраивать и менять модем, в разговоре честно признались, что не понимают ничего в моей проблеме, не знают, что такое проброс портов и сказали, что если бы кто-то в этом разбирался из них – они бы работали на нормальной работе за нормальные деньги, а тут им платят копейки и качество соответствующее. Никаких обучающих курсов для них тоже не делают. Ни к кому из этих людей с моей стороны претензий нет, некоторые хотели помочь, но не могли. Да, кто-то отфутболивал – к ним претензии есть, но не они причина того, что я ушел от МГТС, а то, что мне не хочется пользоваться услугами компании, где всё держится “на соплях”. Проброс портов – простая задача, если оно не работает в штатном режиме без каких-нибудь там плясок с бубном – значит, админам надо дать 3,14здюлей.

Ну и вообще, исправляя такие проблемы (с пробросом портов) – они не должны ничего ломать рядом. То есть надо было не на продакшене (у клиента) тестировать, рискуя отрубить клиента от интернета (что в итоге и произошло), а провели бы тестовую инсталляцию, приехали бы, воткнули бы второй роутер для тестов и игрались бы с ним…

В общем, ничего против МГТС я не имел до тех пор, пока не попробовал. Сейчас я понимаю, что в ближайшие лет 5-10 их клиентом я точно не стану, потому что проблема не в каком-то тикете, а в самих бизнес-процессах, вернее, в их отсутствии, в кривом менеджменте.

P.S. Забыл написать, что задача стояла как “открыть порты 80 22 443 8000 8080, первые три порта должны были уходить на один внутренний айпишник (к серверу), последние два порта на другой внутренний айпишник (к домашнему компу, где я запускал дев-серверы)” (повторюсь, что внешний статический айпишник был куплен и не работало)

Денюша says:

да уж.. дела.. пропал инет, чинили 4 дня.. 2 дня дистанционно “пытались”, на третий день соизволили послать мастера. про ожидания по 10 и более минут у телефона я вовсе молчу, про тупейшие действия по типу “перезапустите модем” тоже нет слов.. если вы дистанционно настраиваете модем, почему вы просто не можете дистанционно его перезапустить? ну да ладно.. вначале проблема была с линией, её они гдето там починили.. потом проблема была конкретно у меня, и вот дождался мастера. не долго думая, тот решил что модем сдох, поставил свой.. 2 минуты, и второй тоже перестал видеть дсл, тобеж тоже сдох. замечательно. немного колупаний и.. о чудо, ожил! при чём немного это слишком мягко сказано, дело было пару часов точно.. колупал колупал да всё руки разводил со словами *да что такое*. более того! он применил к новенькому модему по его словам “со склада” приём а-ля СССР, тобеж контрольный шлепок по невинной “пластмассе”! от испуга, модем даже заработал на 15 секунд, но в итоге ничего нового.. всё мертво.. мастер было отчаялся, но спустя еще пол часа, было собирался он уходить с мыслью “приду завтра с новым модемом и всё будет!” произошло чудо! инет сам взял и включился! мастер ожил в лице! сказав что гарантий работы нет (ну естественно!) звоните если сломается снова, и удалился. понаблюдав за тем как он “работал” я думаю что лучше я буду без инета, чем подключен к мгтс, если нелёгкая забросит в дремучие края. благо не я был подключен (снимаю комнату) но это просто ужасный сервис, на лице и по словам видно что они и в правду не знают что есть что.. как было сказано, всё “на соплях” или как в моём случае просто “магия”. а проблема так и осталась тайной для всех. а и еще.. до этого модем был qdsl-1040wu-fon (при первом знакомстве вырубил бредовый fon, пин впс 50812134), новый же “со склада” 2640nru о котором говорилось уже, впс был включен, само собой отключил.. имхо: сервис ни о чём, сейчас 29 июнь 2016, статья когда вышла? ребят.. ну их нафиг.

upd: забыл добавить, после ихней починки линии “гдето там”, я думал что либо модему кирдык, либо фильтру или проводу от него. однако минуя фильтр проблема оставалась, а в конце когда инет просто взял и заработал, я начал верить в чудеса. я конечно не мастер, но что произошло, не скажет даже моё воображение. посему, если кто разбирающийся имеет понятие в чем была проблема, чиркните комментарий, интересно узнать, вдруг пригодится..

upd2: хотел найти фтп у мгтс, ну.. вдруг они дают чтонить скачать так сказать “на халяву” и наткнулся на ихний фтп, где был файл с названием “не качать а то получишь бан”, дистрибутивы линюх, и прошивки роутеров.. улыбнула дата прошивок, кому интересно вот ссылка link to mmnt.net , а там разберётесь хД мне оно не нужно, вдруг бан дадут ахахах)) собственно ссылку нагуглил с первого раза =/ и самое интересное что тамошние дистры походу они используют у себя, а на фтп хранят бэкап на случай.. а что если какойнить кулхацкер сломает дистры по своему, они после своих очередных корявых рученок восстановят всё с бэкапов и это поламает инет всем подключенным на корню? фантазия конечно)) но улыбает))

Susandum says:

1036